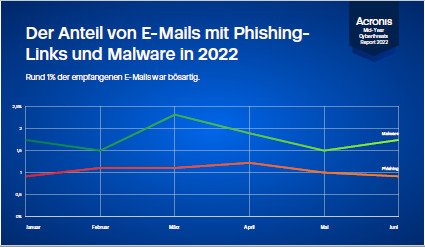

Um Anmeldedaten und andere sensible Informationen abzugreifen, werden Phishing- und ähnliche schädliche E-Mails von Cyberkriminellen als bevorzugte Angriuffsvektoren eingesetzt. Fast ein Prozent aller E-Mails enthalten betrügerische Links oder Dateien; und von diesen E-Mails gelangt wiederum mehr als ein Viertel (26,5%) in den Posteingang der jeweiligen Endanwender. Dabei wurden diese Mails auch nicht von Microsoft 365 blockiert, konnten jedoch durch das Email Security-Erweiterungspaket von Acronis entfernt werden.

Darüber hinaus geht aus den Ergebnissen der Studie hervor, wie Cyberkriminelle mithilfe von Malware und ungepatchten Software-Schwachstellen Daten extrahieren und Unternehmen als Geiseln nehmen. Die Cyber Security-Bedrohungslandschaft wird außerdem durch die zunehmende Zahl von Angriffen über unkonventionelle Einfallstore erschwert. Die Angreifer haben in letzter Zeit Kryptowährungen und dezentralisierte Finanzsysteme zu einer ihrer Prioritäten gemacht. Über diese Wege haben erfolgreiche Einbrüche zu Verlusten in Milliardenhöhe und Terabyte an exponierten Daten geführt.

Derartige Angriffe wurden auch dadurch befördert, dass der IT-Bereich mittlerweile übermäßig komplex geworden ist. Das ist ein weit verbreitetes Problem in Unternehmen, da viele Führungskräfte im technischen Bereich davon ausgehen, dass mehr Anbieter und mehr Programme auch zu mehr Sicherheit führen – obwohl genau das Gegenteil der Fall ist. Eine erhöhte Komplexität vergrößert die Angriffsfläche und bietet den Kriminellen daher mehr Schwachstellen, was die betroffenen Unternehmen wiederum anfällig für potenziell verheerende Schäden macht.

„Moderne Cyberrisiken entwickeln sich ständig weiter und können sich herkömmlichen Sicherheitsmaßnahmen daher leichter entziehen“, sagt Candid Wüest, Acronis Vice President of Cyber Protection Research. „Unternehmen, egal welcher Größe, benötigen einen ganzheitlichen Cyber Security-Ansatz, der von einem umfassenden Malware-Schutz über E-Mail-Sicherheitsfunktionen bis hin zur Möglichkeit der Schwachstellenbewertung von Software alles umfassen sollte. Cyberkriminelle sind mittlerweile zu raffiniert und die Folgen von Angriffen zu gravierend, als dass man weiterhin auf einschichtige Ansätze und Punktlösungen setzen sollte.“

Wichtige Datenpunkte offenbaren eine komplexe Bedrohungslandschaft

Da die Abhängigkeit von der Cloud zunimmt, haben auch die Angreifer begonnen, die unterschiedlichsten Zugangswege zu Cloud-basierten Netzwerken ins Visier zu nehmen. Die Cyberkriminellen konzentrierten sich beispielsweise vermehrt auf Linux-Betriebssysteme und Managed Service Provider (MSPs) (und deren Netzwerk aus KMU-Kunden). Die Bedrohungslandschaft verändert sich – und die Unternehmen müssen damit Schritt halten können.

Ransomware-Angriffe haben sich verschlimmert – sogar mehr als wir vorhergesagt haben.

· Ransomware-Banden (wie Conti oder Lapsus$) richten erhebliche Schäden an;

· Die Conti-Bande forderte beispielsweise 10 Millionen US-Dollar Lösegeld von der costaricanischen Regierung und hat von den gestohlenen Daten (672 GB) einen Großteil veröffentlicht;

· Lapsus$ konnte wiederum 1 TB an sensiblen Daten stehlen und die Anmeldedaten von über 70.000 NVIDIA-Nutzern entwenden. Dieselbe Bande konnte zudem 30 GB Quellcode von T-Mobile stehlen;

· Das US-Außenministerium ist entsprechend besorgt und bietet eine Belohnung von bis zu 15 Millionen US-Dollar für Informationen zu Führung und Komplizen von Conti.

Die Nutzung von Phishing-Techniken, neuen Malware-Varianten, schädlichen E-Mails und manipulierten Websites nimmt weiter zu.

· Rund sechshundert betrügerische E-Mail-Kampagnen konnten allein im ersten Halbjahr 2022 im Internet ermittelt werden;

· 58% dieser E-Mail-Angriffe waren Phishing-Versuche;

· Weitere 28% dieser gefährlichen E-Mails enthielten Malware;

· Die Geschäftswelt wird zunehmend dezentralisiert und im 2. Quartal 2022 versuchten durchschnittlich 8,3 % der Endpunkte, auf gefährliche URLs zuzugreifen.

Immer mehr Cyberkriminelle konzentrieren sich auf Kryptowährungen und dezentralisierte Finanz-Plattformen (DeFis). Durch das Ausnutzen von Schwachstellen in sogenannten Smart Contracts oder das Stehlen von Wiederherstellungsphrasen und Kennwörtern mithilfe von Malware oder durch Phishing-Versuche haben sich Hacker einen Weg in Krypto-Wallets und -Börsen gebahnt.

· Die Cyberangriffe haben seit 2012 zu einem Verlust von mehr als 60 Milliarden US-Dollar in DeFi-Währungen beigetragen;

· Allein 44 Milliarden US-Dollar davon sind in den zurückliegenden 12 Monaten verschwunden.

Ungepatchte Schwachstellen in exponierten Diensten sind ein weiterer häufiger Infektionsvektor (wie man gut bei Kaseya sehen kann). Aus diesem Grund bemühen sich Unternehmen wie Microsoft, Google oder Adobe um regelmäßige Software-Patches und Transparenz bei öffentlich gemeldeten Schwachstellen. Und derartige Patches haben wohl tatsächlich dazu beigetragen, den Anstieg auf 79 neue Ausnutzungen von Schwachstellen pro Monat einzudämmen. Doch auch ungepatchte Schwachstellen haben etwas damit zu tun, dass die Überkomplexität im IT-Bereich für Unternehmen eher schädlich als nützlich geworden ist. Denn alle sich aus dieser Komplexität ergebenden zusätzlichen Schwachstellen stellen eben auch zusätzliche potenzielle Fehlerquellen dar.

Datenschutzverstöße schaden dem Umsatz und dem Ansehen

Cyberkriminelle fordern häufig Lösegeld oder stehlen einfach Vermögenswerte von ihren Opfern. Aber die Unternehmen haben nicht nur unter den unmittelbaren finanziellen Herausforderungen zu leiden. Denn die Angriffe führen häufig auch zu Ausfallzeiten und anderen Verstößen gegen die Service Level-Vereinbarung (SLA), was sich auf den Ruf des Unternehmens sowie die Kundenzufriedenheit auswirken kann.

· Für das Jahr 2021 konnte das FBI einen Gesamtschaden von 2,4 Milliarden US-Dollar durch die Kompromittierung von Geschäfts-E-Mails (Business Email Compromise (BEC)) ermitteln;

· Mehr als ein Drittel (36%) aller Ausfallzeiten im Jahr 2021 wurden durch Cyberangriffe verursacht.

Die aktuelle Cyber Security-Bedrohungslandschaft erfordert mehrschichtige Lösungen, die Antimalware-, Endpoint Detection & Response (EDR)-, Data Loss Prevention (DLP)- und Email Security-Technologien sowie Schwachstellenbewertungs-, Patch-Verwaltungs-, Remote Monitoring & Management (RMM)- und Backup-Fähigkeiten unter einer Benutzeroberfläche vereinen. Durch die Integration dieser verschiedenen Komponenten können Unternehmen Cyberangriffe besser abwehren, die Auswirkungen erfolgreicher Angriffe abmildern sowie dennoch kompromittierte Daten, die manipuliert oder gestohlen wurden, wiederherstellen.

Den kompletten Global Acronis Mid-Year Cyberthreats 2022 Report in englischer Sprache könnenn hier herunterladen.