- Rollenbasierte Berechtigungskonzepte bei annähernd 44 % der Unternehmen erst in Planung oder Umsetzung

- Funktionstrennungen (Segregation of Duties - SoDs) mit technischen Systemen für eine dauerhafte Kontrolle noch vergleichsweise wenig im Einsatz

- Weniger als 12 % der Unternehmen führen vollständige und regelmäßige Rezertifizierung von Zugriffsberechtigungen durch

Das europäische Analystenunternehmen KuppingerCole hat das Thema Identity Access Management (IAM)1 und Identity Access Governance (IAG)2 in der Finanzindustrie in einer gemeinsamen Studie mit der Beta Systems Software AG untersucht. IAM/IAG-Lösungsexperte Beta Systems gilt aufgrund seiner langjährigen Erfahrung und seines breiten Kundenstamms als Branchenkenner der Finanzindustrie. KuppingerCole führte die Befragung über den Status von IAM und IAG in der Finanzindustrie in Deutschland und der Schweiz zwischen November 2011 und Januar 2012 durch. Ausgangspunkt der Studie bildet die Bestandsaufnahme der bisherigen Umsetzung von IAM und IAG in Unternehmen der Finanzbranche.

"Hierbei geht es in erster Linie nicht um die Einführung von Technologien. Die Technologien helfen dabei, die gestellten Anforderungen in effizienter Weise umzusetzen. Sie sind unter diesem Aspekt auch unverzichtbar, wie sich beispielsweise an den hohen Arbeitsaufwänden für die manuelle Erfüllung von Audit-Anforderungen bei vielen Unternehmen regelmäßig zeigt. Zudem wird die Nachvollziehbarkeit von Aktivitäten erhöht und die Fehlerzahl verringert", erläutert Martin Kuppinger von KuppingerCole. "Dennoch ist die Grundvoraussetzung für IAM und IAG, dass die organisatorischen Verantwortlichkeiten und Strukturen, die Regelwerke und detaillierten Richtlinien und die Prozesse definiert sind."

Die Studie betrachtet mehrere Teilaspekte dieses Themas und geht der grundlegenden Frage nach, welche Maßnahmen und Konzepte im Bereich des Zugriffsschutzes von Informationen umgesetzt sind.

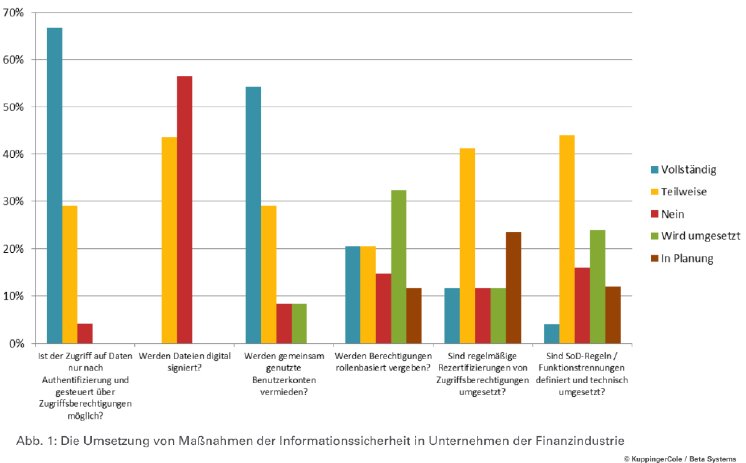

Generell gilt, dass der Zugriff auf Daten nur nach Authentifizierung und gesteuert über Zugriffsberechtigungen möglich ist. Zwei Drittel der befragten Unternehmen setzen dies bereits vollständig um. Weitere 29 % der Unternehmen geben an, diese Funktion teilweise realisiert zu haben, wobei die Ausnahmen in den meisten Fällen Daten mit geringer Sensitivität sind, die generell offen zugänglich sein sollen. Dies bedeutet allerdings nicht, dass die heute eingesetzten Lösungen immer in der geforderten Weise arbeiten. Die Frage danach, ob auch genau die erforderlichen Berechtigungen entsprechend des Minimal- oder Angemessenheitsprinzips vergeben wurden, wird dadurch nicht beantwortet.

Das zeigt sich auch daran, dass annähernd 44 % der Unternehmen rollenbasierende Berechtigungskonzepte, die sich als Standard für die Vergabe von Berechtigungen etabliert haben, gerade erst planen oder umsetzen.

Auch die Werte für die Umsetzung von Funktionstrennungsregeln (SoD) und regelmäßige Rezertifizierungen zeigen deutlich, dass ein wesentlicher Teil der Unternehmen in der Finanzindustrie derzeit noch keinen optimalen Status in Bezug auf den Umgang mit Zugriffsberechtigungen hat. So setzen derzeit erst knapp 12 % der Unternehmen, also nicht einmal jedes achte Unternehmen, eine vollständige und regelmäßige Rezertifizierung von Zugriffsberechtigungen um. Immerhin etwas mehr als 40 % führen diese zumindest immerhin teilweise und regelmäßig durch, typischerweise mit Fokus auf besonders sensitive Systeme. Auf der anderen Seite sind gut 11 % der Unternehmen noch nicht einmal in der Planungs- oder Umsetzungsphase für eine solche Rezertifizierungslösung.

"Überraschend ist, dass 60 % der Unternehmen Regeln für die Funktionstrennung nur teilweise oder überhaupt nicht technisch umgesetzt haben. In Anbetracht dessen, dass dies beispielsweise als Konsequenz der MaRisk (Mindestanforderung an das Risikomanagement) explizit gefordert wird, sind manuelle Maßnahmen unserer Einschätzung nach nicht ausreichend", kommentiert Martin Kuppinger. "Nur ein sehr geringer Teil der Unternehmen hat hier seine Hausaufgaben bereits vollständig erledigt."

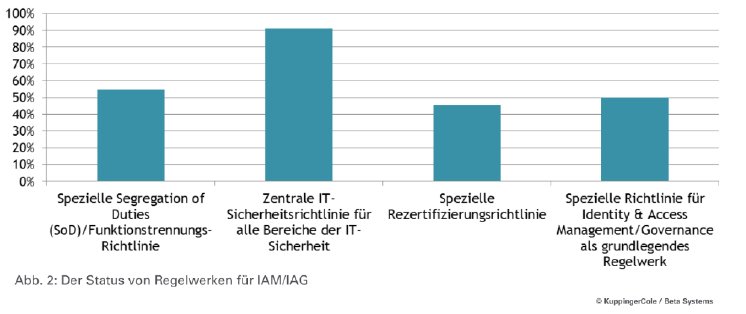

Eine weitere Frage gilt den Regelwerken, die für IAM und IAG in den Unternehmen existieren. Die Studie betrachtet hierbei vier Kategorien von Regelwerken.

Während es in der überwiegenden Zahl von Unternehmen - immerhin knapp 91 % - eine zentrale IT-Sicherheitsrichtlinie für alle Bereiche der IT gibt, bewegen sich die Werte für spezielle Richtlinien im Bereich IAM/IAG jeweils um rund 50 %. Das ist insofern bedenklich als generelle IT-Sicherheitsrichtlinien in aller Regel nicht ausreichend spezifisch für die Anforderungen im Bereich Benutzer- und Zugriffsmanagement sind. Außerdem werden Segregation of Duties (SoDs) dort, wenn überhaupt, dann nur gestreift. Vollständige Richtlinien in diesem Bereich sind unerlässlich, finden sich aber erst bei 54 % der teilnehmenden Unternehmen.

"Die Ergebnisse zeigen deutlich, dass es nicht nur auf der technischen Ebene noch deutlichen Handlungsbedarf gibt - man denke an die Umsetzung von Rezertifizierung oder Funktionstrennungen - sondern auch bei den dahinter stehenden organisatorischen Vorgaben und Richtlinien", erläutert Martin Kuppinger. "Hier ist dringend empfohlen, die bestehenden Lücken zu schließen und die entsprechenden Regelwerke für IAM/IAG insgesamt sowie ergänzende, vertiefende Richtlinien für die Rezertifizierung und die Funktionstrennungen zu definieren, ebenso wie eine Beschreibung der Prozesse und organisatorischen Verantwortlichkeiten."

Die gesamte Studie mit weiteren Ergebnissen und Informationen zur Methodik der Studie steht im Internet zum freien Download zur Verfügung unter: http://www.betasystems.com/...

Anmerkungen:

1) IAM steht für Identity und Access Management und bezeichnet die Technologien, mit denen die Identitäten von Benutzern und ihre Zugriffsberechtigungen verwaltet werden.

2) Identity und Access Governance (IAG) betrachtet die Governance um Identitäten (beispielsweise verwaiste Konten von Benutzern, die längst nicht mehr im Unternehmen sind) und Zugriffsberechtigungen. Hier geht es darum sicherzustellen, dass Benutzer minimale oder angemessene Berechtigungen haben, aber eben keine Berechtigungen über das hinaus, was sie sinnvollerweise in ihrer Arbeit benötigen. Die Analyse von Zugriffsberechtigungen und die regelmäßige Rezertifizierung durch manuelle Prüfprozesse sind wesentliche Funktionen der Identity und Access Governance.

KuppingerCole

KuppingerCole, gegründet 2004, ist ein führendes europäisches Analystenunternehmen für alle Themen rund um Identity und Access Management, GRC (Governance, Risk Management, Compliance) und Cloud Computing. KuppingerCole steht für Expertise, Meinungsführerschaft und eine herstellerneutrale Sicht auf den erweiterten IT Markt. Das umfasst Themen wie das klassische Identity und Access Management (IAM), Information Rights Management (IRM), IT Risk Management, Strong Authentication, Single Sign-On, Federation, User Centric Identity Management, Virtualisierung, Cloud Computing Trends und Standards und vieles mehr.

Weitere Informationen unter: www.kuppingercole.com