Android Adware auf dem Vormarsch

In den vergangenen drei Monaten berichtet FortiGuard Labs über einen Anstieg der Android-basierten Mobile Adware mit einem Aktivitätsvolumen vergleichbar mit dem von Netsky.PP – dieser gehört zu den berüchtigsten Spam-Erzeugern in der Geschichte des Internets. Rund ein Prozent der überwachten Systeme in EMEA/APAC und bereits vier Prozent der Systeme in Amerika haben die beiden Varianten Android/NewyearL und Android/Plankton detektiert. Diese beiden Adware Varianten umfassen verschiedene Funktionen, mittels derer die Angreifer das Internetverhalten der Benutzer über die IMEI Nummer (International Mobile Equipment Idenifier) nachverfolgen und unerwünschte Werbung darstellen oder beliebige Icons im System erscheinen lassen kann.

„Der Anstieg von Android Adware ist am ehesten Nutzern zuzuschreiben, die eine legitime Anwendung mit eingebettetem Adware Code auf ihren mobilen Endgeräten installieren. Dies deutet daraufhin, dass irgendjemand oder irgendeine Gruppe höchstwahrscheinlich durch unseriöse Partnerwerbeprogramme Geld verdient“, erklärt Christian Vogt, Regional Director Deutschland und Niederlande bei Fortinet.

Da diese Applikationen mehr Berechtigungen benötigen als gewöhnliche Applikationen, ist es offensichtlich, dass sie versteckte Funktionen ausführen. Diese Berechtigungen beinhalten die Zugriffserlaubnis auf Bereiche des Endgerätes, die für die Anwendungen selbst irrelevant sind. So soll unter anderem Zugang zum Browser-Verlauf, Telefonprotokollen und –Identität, System-Log-Daten ermöglicht werden.

Für eine sichere Vorgehensweise empfiehlt FortiGuard Labs die Anwendungsrechte vor der Installation aufmerksam durchzulesen. Generell ist es ratsam, nur mobile Anwendungen herunterzuladen, wenn diese zuvor überprüft und als sicher bewertet wurden.

Zitmo wird ausgefeilter

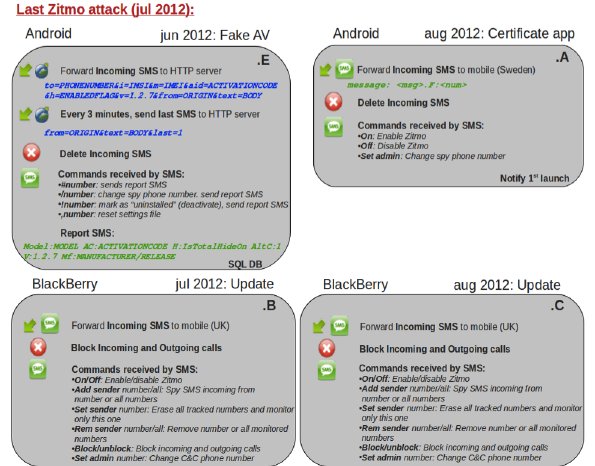

Im letzten Quartal entdeckten FortiGuard Forscher, dass sich Zitmo (Zeus-in-the-mobile) - mit neuen, soeben erst erschienen Versionen für Android und Blackberry zu einer komplexeren Bedrohung entwickelt hat.

Zitmo ist die berüchtigte mobile Komponente des Zeus-Banking-Trojaners, die durch das Abfangen von SMS-Bestätigung-Codes die Zwei-Faktor-Authentifizierung umgeht und so auf Bankkonten zugreift. Die neuen Versionen für Android und Blackberry verfügen nun über Botnet-ähnliche Funktionen, die Cyberkriminellen die Möglichkeit geben mit SMS- Befehlen die Trojaner zu steuern.

„Die neue Version von Zitmo existiert wahrscheinlich bereits in Europa und Asien. Während wir nur vereinzeltes Auftreten der Malware in diesen Regionen erkennen, nehmen wir an, dass der Code derzeit von seinen Autoren getestet oder für sehr spezifische, gezielte Angriffe eingesetzt wird“, sagt Vogt.

Immer mehr Banken und Online-Händler führen die Zwei-Faktor-Authentifizierung ein. In der Regel durch die Verwendung eines SMS-Codes, um die Transaktion zu bestätigen. Umso aufmerksamer sollten Android und Blackberry-Nutzer sein, wenn ihre Bank sie auffordert, eine Software zu installieren. Dies ist eine Anfrage, die Banken selten – wenn überhaupt – an ihre Kunden richten. Für eine umfassende Sicherheit empfiehlt FortiGuard Labs Online Banking mithilfe der Original Betriebssystem-Installations-CD durchzuführen. Sollte dies keine Option darstellen, sollten Anwender ein Antivirus-Client auf ihren Smartphones und PCs installieren und sicherstellen, dass diese mit den neuesten Updates aktuell gehalten werden.

Rumänische Hacker scannen nach phpMyAdmin Schwachstellen

In den letzten drei Monaten deckte FortiGuard Labs eine großangelegte Suche nach Schwachstellen als Ansatzpunkt für Angriffe im Web auf. Diese Durchsuchung von anfälligen Web-Server Versionen der mySQL Administration-Software (phpMyAdmin) wird durch ein von rumänischen Hackern entwickeltes Tool ausgeführt. Das Ziel ist letztlich die Kontrolle über den Server zu erlangen.

Das Tool namens ZmEu enthält Anweisungen, die auf AntiSec verweisen - die globale Hackerintiative, die im vergangenen Jahr durch Anonymous und Lulzsec ins Leben gerufen wurde. Die Scans werden weltweit durchgeführt. Im September haben fast 25 Prozent der von FortiGuard überwachten Systeme jeden Tag mindestens einen dieser Aufklärungsversuche aufgedeckt.

„Über das Ziel hinter einem Angriff auf diese Schwachstellen lässt sich spekulieren“, kommentiert Vogt. „Aber wenn diese Hacker tatsächlich mit AntiSec zusammenhängen, könnten folgende Szenarien in Betracht gezogen werden: Diebstahl von sensiblen Daten, Nutzung der kompromittierenden Server zur Steuerung von Distributed Denial of Service- (DDoS) Attacken oder ein Eingriff in die von ihnen infiltrierten Websites.“

Um Web-Server gegen diese Bedrohung zu sichern, empfiehlt Fortinet ein Update auf die neueste Version von phpMyAdmin.

Über FortiGuard Labs

FortiGuard stellte Statistiken und Trends zu Threats im Zeitraum von 1.Juli bis 30.September zusammen, basierend auf Daten von FortiGate® Network Security Appliances und Intelligence Systemen, die weltweit eingesetzt werden. Kunden, die Fortinet FortiGuard Services verwenden, sollten gegen die im Bericht beschriebenen Schwachstellen geschützt sein – vorausgesetzt die entsprechenden Konfigurationsparameter sind vorhanden.

FortiGuard Services bieten umfassende Sicherheitslösungen, einschließlich Antivirus, Intrusion Prevention, Web Content Filtering und Anti-Spam-Funktionen. Diese Dienste können helfen, sich vor Bedrohungen sowohl auf Anwendungs- als auch Netzwerkebene zu schützen. FortiGuard Services werden von FortiGuard Labs aktualisiert – dadurch kann Fortinet eine Kombination aus mehrschichtiger Security Intelligence und Zero-Day-Schutz bieten. Für Kunden mit FortiGuard-Abonnement werden die Updates zu allen FortiGate, FortiMail™ und FortiClient™ –Produkten bereitgestellt.

Informationen zu laufenden Forschungen finden Sie im FortiGuard Center oder via FortiGuard Labs’ RSS Feed. Zusätzliche Erörterungen zu Sicherheitstechnologien und Threat-Analyse finden Sie im FortGuard Blog.