++ Ralf Benzmüller, Leiter der G Data SecurityLabs: „Die Verknüpfung aus gestohlenen persönlichen Daten und der realen E-Mail Adresse, ist eine ganz neue Stufe im Bezug auf Phishing-Mails. Wir bezeichnen diese Form der E-Mails als „Personal Phishing“ - eine Phishing-Mail mit vollständiger persönlicher Anrede, die nicht aus der E-Mail-Adresse abgeleitet oder geraten werden kann. Im vorliegenden Fall nutzen die Täter Datensätze, die sie durch eine Sicherheitslücke eines verbreiteten Web-Shop-Systems erbeuten konnten. Es könnten somit mehrere hunderttausend Online-Käufer betroffen sein und diese personalisierten Phishing-Mails erhalten.“

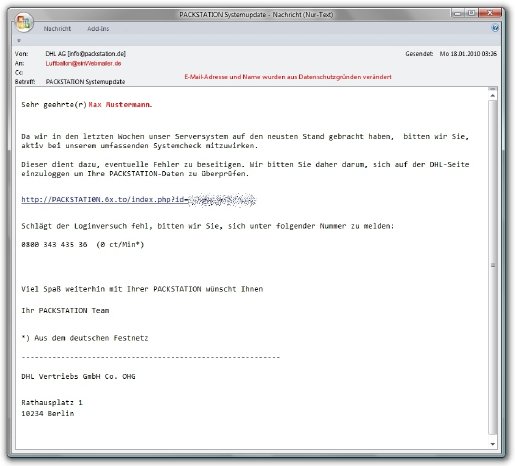

Phishing-Mails im DHL-Design sind nichts Neues. Bislang waren diese dadurch gekennzeichnet, dass die Empfänger nicht persönlich angesprochen wurden. Typisch für Spam- und Phishing-Mails waren Anreden wie „Sehr geehrter DHL-Kunde" oder „Sehr geehrte Damen und Herren". Einige Ansätze versuchten, den Namen und Vornamen aus der E-Mail-Adresse abzuleiten. Bei Empfängern mit kryptischen Mail-Adressen oder Sammel-Adressen, wie beispielsweise info@firma.de, war dies bisher nicht möglich und die Spam war als solche schnell beim vermeintlichen DHL-Kunden enttarnt.

Nach Einschätzung von G Data ist es den Tätern jetzt gelungen, mit den erbeuteten Daten, den Bezug zwischen E-Mail-Adresse und Namen herzustellen und personalisierte Angriffe zu starten. „Die Qualität der erbeuteten Datensätze muss sehr hoch sein. So gelingt es den Tätern, jeden Empfänger mit dem passenden Namen anzusprechen. Die persönliche Anrede macht die betrügerischen Nachrichten sehr authentisch und unachtsame Nutzer können so schnell zu Opfern werden“, erläutert Ralf Benzmüller.

++ “Personal Phishing“

Die Angreifer haben sich bei der aktuellen Angriffswelle viel Mühe gegeben: Alle eingefangenen E-Mails sind im einwandfreien Deutsch verfasst und sind in der Aufmachung äußerst professionell. Der Blick hinter die Fassade offenbart, dass die angegebene Berliner Kontaktadresse ebenso wenig existiert, wie die kostenfreie Servicenummer. Aufmerksame Empfänger können die Fälschung an der Endung ".to" im integrierten Link erkennen, der auf eine Domain in Tonga verweist. Die angegebene Webseite wurde inzwischen vom Betreiber gesperrt. Nach Einschätzung von G Data wird das die Täter jedoch nicht davon abhalten, mit der Seite umzuziehen und weitere Phishing-Mails zu verbreiten.

„Wir können nur immer wieder davor warnen, Links in E-Mails unbedacht anzuklicken. Prüfen Sie die Adressen sorgfältig und seien Sie misstrauisch! Nicht immer ist der angezeigte Absender auch der Echte – So, wie auch in diesem Fall. Sie signalisieren den Betrügern außerdem eine aktive E-Mail-Adresse, wenn sie auf den personalisierten Link klicken. Die Folge: Sie bekommen noch mehr Spam. Sichern Sie Ihren Computer außerdem mit aktuellen Sicherheitsprodukten“, warnt Ralf Benzmüller.

++ So kamen die Datendiebe an ihre Beute

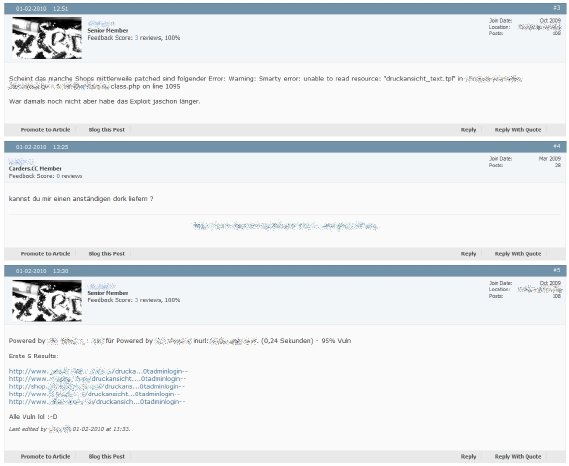

Im konkreten Fall sind Kundendaten aus den Web-Shops eines bestimmten Softwareherstellers betroffen. Eindringlinge haben sich durch die Hintertür eingeschlichen, um an die Daten zu gelangen. Sie benutzten eine SQL-Injection-Schwachstelle in der internen Datenbank. Die ausgelesenen Daten, vereinzelt sogar Kreditkartendaten, wurden dann in Untergrundforen verkauft und von anderen Betrügern unter anderem für den Versand der Phishing-Mails benutzt. Gibt ein ahnungsloser Nutzer seine Zugangsdaten für die Packstation auf der gefälschten Seite ein, haben die Betrüger vollen Zugriff auf alle ankommenden Sendungen. Accounts bei der Packstation werden im Untergrund zum Versand von Waren genutzt, die mit gestohlenen Bankdaten oder Kreditkarten bezahlt wurden. Sie dienen letztlich der Geldwäsche und sind daher begehrt.

Die Verantwortlichen der Softwarefirma, die die Shop-Plattformen entwickelt haben, haben den Fehler bereits registriert und laut eigenem Forumseintrag mit einem Update behoben. Die Dokumentation zum aktuellen Update ist jedoch auf der Homepage des Herstellers nicht sofort zu finden, sondern nur mit Hilfe von Umwegen über das Forum. Auf der Startseite wird noch auf die alte Version verwiesen.

„Schwachstellen in Web-Applikationen wie Web-Shops, Foren-Software und Content Management Systemen werden von Datendieben systematisch ausgenutzt,“ berichtet G Data Security-Experte Ralf Benzmüller. „Bislang wurden von den gestohlenen Daten vorwiegend Kreditkarteninformationen und Zugangsdaten verwertet. Nun wird auch die Verknüpfung von Namen mit E-Mail-Adressen genutzt, um gezielt an Zugangsdaten zu gelangen. Die korrekte persönliche Anrede ist kein sicherer Hinweis mehr für die Echtheit der E-Mail. Denkbar ist auch, dass in Kürze Bank-Phishing-Mails mit korrekten Kontodaten verschickt werden. Dann wird es noch schwieriger, Phishing-Mails von echten Benachrichtigungen zu unterscheiden.“