„Durch die Analyse verfügen wir über Daten aus der siebenjährigen Entwicklung eines Schadprogramms, das von einer Gruppe für gezielte Angriffe auf extrem sensible Ziele wie das US-Pentagon im Jahr 2008, das belgische Außenministerium im Jahr 2014 sowie auf das finnische Außenministerium eingesetzt wurde“, erklärt Ralf Benzmüller, Leiter der G DATA SecurityLabs.

Geringfügige Änderungen in der Software

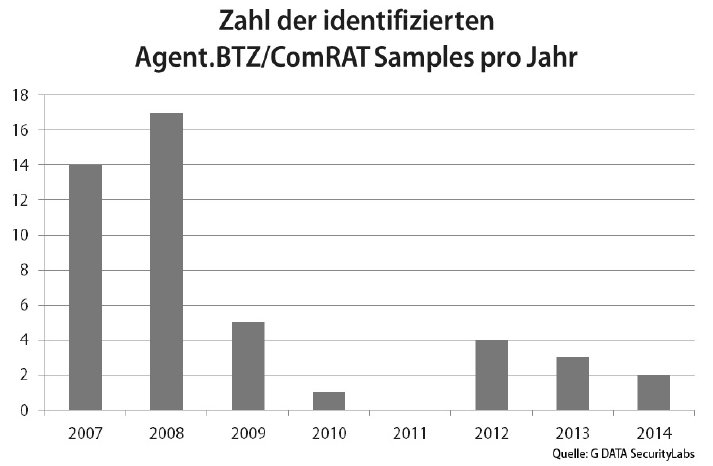

Bis auf die Version 3.00 aus dem Jahr 2012 haben die G DATA Sicherheitsexperten im Laufe der Jahre nur geringfügige Veränderungen in der Software festgestellt. So gab es Anpassungen an Windows-Versionen, Programmierfehler wurden ausgemerzt und Verschleierungsmethoden hinzugefügt. Das größte Update gab es in der Version 3.00 des RATs. Die Methoden der Angreifer lassen sich dennoch nicht lückenlos aufklären. Die Sicherheitsexperten vermuten gut ausgebildete Entwickler hinter der Malware, die wissen, wie sie ihre Spuren verwischen.

Die G DATA Analysten sind sich sicher, dass die Gruppe hinter Uroburos, Agent.BTZ und ComRAT weiterhin im Malware- und APT (Advanced Persistent Threat)-Bereich aktiv sein wird. Die neuesten Enthüllungen und Verbindungen lassen vermuten, dass in Zukunft noch weitere Angriffe zu erwarten sind.

Die detaillierte Analyse des komplexen Spionageprogramms wird im G DATA Security Blog beschrieben:

https://blog.gdata.de/artikel/weiterentwicklung-anspruchsvoller-spyware-von-agentbtz-zu-comrat/

Den Agent.BTZ-Nachfolger ComRAT haben die G DATA-Experten analysiert: https://blog.gdata.de/artikel/die-akte-uroburos-neues-ausgekluegeltes-rat-identifiziert/

Das Kapern von COM-Objekten wird im G DATA SecurityBlog genauer untersucht: https://blog.gdata.de/artikel/hijacking-von-com-objekten-persistenz-der-diskreten-art/

Die Analyse zu Uroburos steht im G DATA SecurityBlog (https://blog.gdata.de/artikel/uroburos-hochkomplexe-spionagesoftware-mit-russischen-wurzeln/) zur Verfügung, ebenso wie ein detaillierter technischer Einblick in die Funktionsweise der Malware. (https://blog.gdata.de/artikel/uroburos-detaillierte-einblicke-in-die-umgehung-des-kernelschutzes/)