„Pekraut ist für einen neuen RAT schon recht weit ausgebaut und kann wegen des vermuteten Malware-as-a-Service Charakters über alle üblichen Verbreitungswege auf Rechner gelangen. Zum Beispiel via E-Mail-Spam und Softwaredownloads. Angreifer können die Malware mit 27 verschiedenen Befehlen steuern. Sie sind in der Lage den infizierten Rechner auszuspähen, ohne dass der Nutzer es bemerkt. Die von uns untersuchte Pekraut-Variante nistet sich als Fake-Updater für Internet Explorer ein. Antiviren-Programme schützen davor, sofern die Virensignaturen aktuell sind. Dies stellen automatische Updates sicher“, erklärt Karsten Hahn, Virus Analyst bei G DATA CyberDefense.

Als Remote Access Trojaner (RAT) ermöglicht Pekraut die vollständige administrative Übernahme und Steuerung des infizierten Windows-Computers. Nutzer bemerken nichts davon, so dass das Schadprogramm unbemerkt seine schädlichen Funktionen ausführen kann. Pekraut kann mit Hilfe von 27 Befehlen gesteuert werden. Je nach Zielsetzung der Attacke spähen die Angreifer beispielsweise persönliche Informationen oder Passwörter zu Benutzerkonten aus oder löschen Dateien. Die so erbeuteten Informationen, zum Beispiel Zugänge zu Onlinebankkonten oder Shops, lassen sich gewinnbringend in speziellen Untergrundmärkten verkaufen.

Schadcode „Made in Germany“

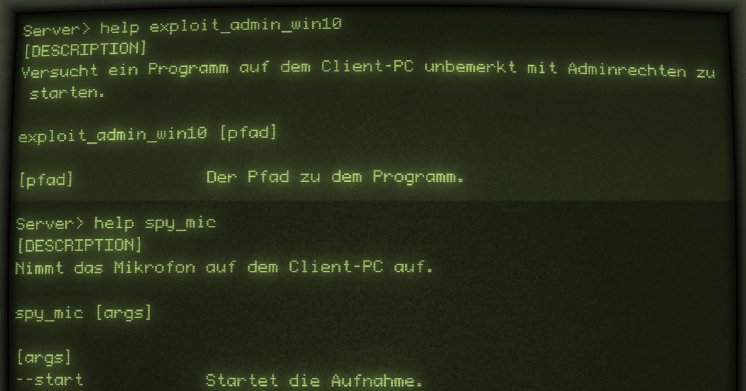

Prekraut enthält einen Hilfetext in deutscher Sprache, dieser enthält Informationen über die 27 Kommandos, die die Angreifer ausführen können. Daher vermuten die G DATA Security-Experten, dass das Schadprogramm deutschen Ursprungs ist.

Remote Accesss Trojaner gehören nach Einschätzung von G DATA CyberDefense zu den aktuell aktivsten Schädlingstypen. 2019 waren bereits fünf der zehn häufigsten Malwarefamilien RATs, dazu gehörten zum Beispiel njRAT oder BlackShades.

Weitere Informationen zu Pekraut sind im G DATA Blog zu finden.