Nach Einschätzung der G Data Experten hat sich die Malware-Industrie seit Ende vergangenen Jahres besonders auf Java-Sicherheitslücken eingeschossen. Entsprechende Computerschädlinge dominieren bereits die Schadcode-Landschaft und haben PDF-Sicherheitslücken unlängst aus der Top 10 verdrängt. „Auch wenn die Anzahl der angebotenen Programm-Aktualisierungen mittlerweile immens ist, so sollten Anwender sich nicht dazu hinreißen lassen, die automatischen Update-Funktionen zu deaktivieren. Dies gilt aber nicht nur für Java, sondern sollte generell für alle eingesetzten Browser-Plugins und für alle auf dem PC installierten Anwenderprogramme gelten“, empfiehlt Ralf Benzmüller, Leiter der G Data SecurityLabs. Auf der Internetseite www.java.com können Anwender schnell selbst überprüfen, ob sie die aktuellste Java-Version und alle entsprechenden Updates auf ihrem Computer installiert haben.

Potentially Unwanted Programs (PUP)

Eine weitere Zunahme verzeichnen die Experten der G Data SecurityLabs auch bei Schädlingen, die unerwünschte Software, sog. PUPs, auf PCs installieren. Im vergangenen Monat schafften es mit Variant.Adware.Hotbar.1 und Trojan.FakeAlert.CJM gleich zwei Vertreter dieser Gattung in die G Data Malware Top 10.

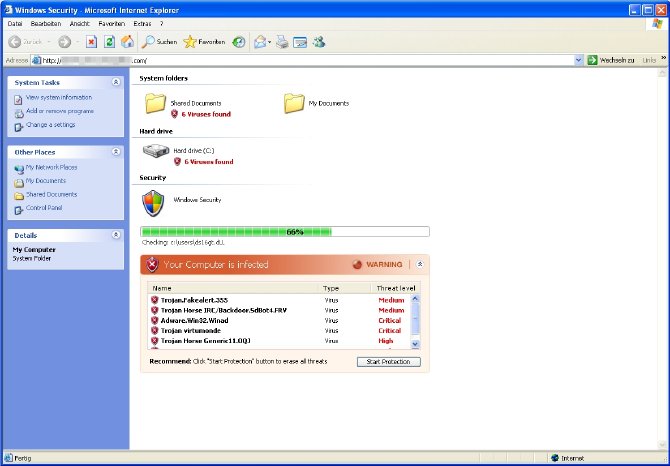

Die Funktionsweisen der Programme sind unterschiedlich und reichen von ungewollten Werbeeinblendungen, Installation von Spyware bis hin zur Vermarktung gefälschten Virenschutzprogramme (Scareware). Trojan.FakeAlert.CJM zum Beispiel gaukelt Anwendern im Browser eine Infektion des Computers vor. Lediglich das zum Kauf beworbene „Schutzprogramm“ sei in der Lage das System wieder zu desinfizieren. Opfer, die auf diese Masche hereinfallen, erwerben eine vollkommen nutzlose und oftmals gefährliche Software, die statt zu schützen nur weiteren Schadcode herunterlädt, installiert und persönliche Daten stiehlt.

Informationen zu den Computerschädlingen der G Data Malware Top10

Java.Trojan.Downloader.OpenConnection.AO

Dieser Trojan Downloader ist in manipulierten Java-Applets, auf Webseiten, zu finden. Wenn das Applet geladen wird, generiert es aus den Applet-Parametern eine URL und der Downloader lädt von dort eine schädliche, ausführbare Datei auf den Computer des Benutzers und führt sie aus. Diese Dateien können jegliche Art von Schadsoftware sein. Der Downloader nutzt die Sicherheitslücke CVE-2010-0840 aus, um aus der Java-Sandbox auszubrechen und Daten auf dem System zu schreiben.

Trojan.Wimad.Gen.1

Dieser Trojaner gibt vor, eine normale .wma Audiodatei zu sein, welche aber nur nach Installation eines speziellen Codecs/Decoders auf Windows-Systemen abgespielt werden kann. Wird die Datei vom Anwender ausgeführt, kann der Angreifer jeglichen Schadcode auf dem System installieren. Die infizierten Audiodateien verbreiten sich hauptsächlich über P2P Netzwerke.

Gen:Variant.Adware.Hotbar.1

Diese Adware wird meist unbewusst installiert, als Teil von kostenlosen Softwarepaketen von Programmen wie z.B. VLC, XviD oder ähnliches, die nicht vom Hersteller geladen werden, sondern von anderen Quellen. Die vermeintlichen Sponsoren dieser aktuellen Software sind 'Clickpotato' und 'Hotbar'. Alle Pakete sind von einer „Pinball Corporation“ digital signiert und die Adware wird automatisch bei jedem Windows-Start gestartet und bindet sich als Systray-Icon ein.

?

Worm.Autorun.VHG

Bei diesem Schädling handelt es sich um einen Wurm, der sich mit Hilfe der autorun.inf Funktion auf Windows Betriebssystemen verbreitet. Er benutzt Wechseldatenträger, wie z.B. USB-Sticks oder mobile Festplatten. Er ist ein Internet- und Netzwerkwurm und nutzt die Windows Schwachstelle CVE-2008-4250 aus.

Java.Trojan.Downloader.OpenConnection.AI

Dieser Trojan Downloader ist in manipulierten Java-Applets, auf Webseiten, zu finden. Wenn das Applet geladen wird, generiert es aus den Applet-Parametern eine URL und der Downloader lädt von dort eine schädliche ausführbare Datei auf den Computer des Benutzers und führt sie aus. Diese Dateien können jegliche Art von Schadsoftware sein. Der Downloader nutzt die Schwachstelle CVE-2010-0840 aus, um die Java-Sandbox zu umgehen und so lokal Daten schreiben zu können.

Trojan.AutorunINF.Gen

Dies ist eine generische Erkennung, die bekannte und auch unbekannte schädliche autorun.inf Dateien erkennt. Autorun.inf Dateien sind Autostart-Dateien, die auf USB-Geräten, Wechseldatenträgern, CD und DVDs als Verbreitungsmechanismen für Computerschädlinge missbraucht werden.

Java.Trojan.Downloader.OpenConnection.AN

Dieser Trojan Downloader ist in manipulierten Java-Applets, auf Webseiten, zu finden. Wenn das Applet geladen wird, generiert es aus den Applet-Parametern eine URL und der Downloader lädt von dort eine schädliche, ausführbare Datei auf den Computer des Benutzers und führt sie aus. Diese Dateien können jegliche Art von Schadsoftware sein. Der Downloader nutzt die Sicherheitslücke CVE-2010-0840 aus, um aus der Java-Sandbox auszubrechen und Daten auf dem System zu schreiben.

Java:Agent-DU [Expl]

Diese Java-basierte Malware ist ein Download-Applet, das durch eine Sicherheitslücke (CVE-2010-0840) versucht, Sandbox-Schutzmechanismen zu umgehen, um weitere Schädlinge auf den Rechner nachzuladen. Dadurch, dass das Applet die Sandbox austrickst, kann es zum Beispiel nachgeladene .EXE Dateien direkt ausführen, was ein einfaches Applet nicht könnte, da die Java-Sandbox dies eigentlich unterbinden würde.

Trojan.FakeAlert.CJM

Dieser Schädling versucht Computerbenutzer zum Download gefälschter Virenschutzprogramme (Fake AV-software) der eigentlichen FakeAV zu verleiten. Die Webseite ahmt dabei den Windows Explorer des Computernutzers nach und zeigt unzählige angebliche Infektionen an. Sobald der Benutzer irgendeinen Punkt auf der Webseite anklickt, wird eine Datei zum Download angeboten und diese beinhaltet dann die eigentliche FakeAV, z.B. eine Variante von „System Tool“.

HTML:Downloader-AU [Expl]

Diese Java-basierte Malware ist ein Applet, das eine HTML Seite lädt. Diese präparierte HTML-Seite versucht durch eine Sicherheitslücke (beschrieben in CVE-2010-4452) eine Java-Klasse von einer URL in die anfällige Java-VM zu laden. Damit will der Angreifer die VM-Schutzmechanismen umgehen und so die Möglichkeit eröffnen, nahezu beliebige Aktionen auf dem Rechner zu ermöglichen.

Methodik

Die Malware Information Initiative (MII) setzt auf die Kraft der Online-Community und jeder Kunde von G Data Sicherheitslösungen kann daran teilnehmen. Vorrausetzung hierfür: Er muss diese Funktion in seinem G Data Programm aktiviert haben. Wird ein Angriff eines Computerschädlings abgewehrt, so wird dieser Vorfall vollkommen anonym an die G Data SecurityLabs übermittelt. Die Informationen über die Schädlinge werden in den G Data SecurityLabs gesammelt und statistisch ausgewertet.