Anhand des konkreten Beispiels der Verlagerung einer HR-Analytics Anwendung in eine Cloud-Umgebung werden hier einige Besonderheiten des Cloud-Computing im BI-Umfeld vorgestellt.

DIE ERFAHRUNGEN AUS DEM IT-OUTSOURCING GESCHÄFT EBNEN DEN WEG IN DIE CLOUD

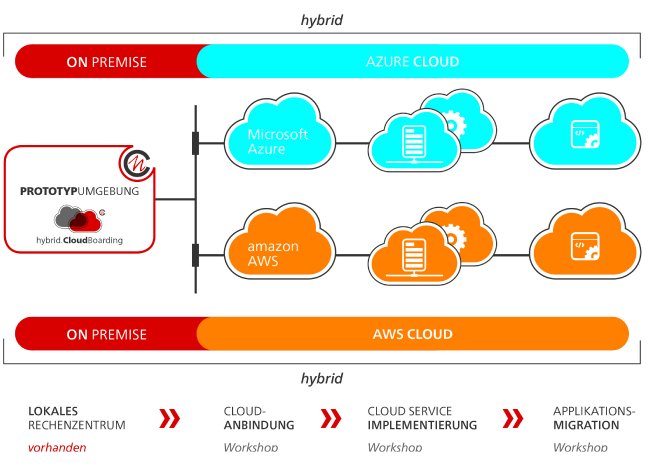

Cloud-Computing ergänzte in den letzten Jahren die IT Sourcing Initiativen. Die Dienstleistungen in der Cloud bieten mehr Chancen und Möglichkeiten für den Kunden. Man bestellt sehr zeitnah und man bezahlt „verursachergerecht“. Diese Leistungen sind im klassischen Outsourcing vorgedacht gewesen und wurden allerdings relativ starr angeboten. Im Rahmen der Cloud-Computing Maßnahmen werden jetzt kleine Services sehr flexibel geschnitten und sehr schnell bereitgestellt. Flexibilität, Skalierbarkeit, Kostentransparenz, Multi-Cloud Strategie und Exit Strategie stellen einen echten Mehrwert dar. Die notwendige Erweiterung bzw. Anpassung der IT-Strategie und der Veränderungsdruck auf die IT-Infrastruktur und IT-Planung sind unter dem Cloud-Vorzeichen allerdings nicht weniger nachhaltig als in einem klassischen Sourcing.

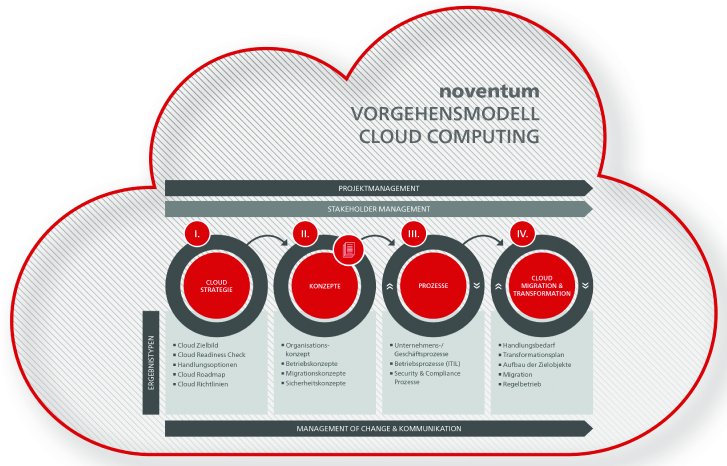

Die Orientierung an einem durchdachten Vorgehensmodell schafft Klarheit über den Weg in die Cloud. Wenn dieser ein sicherer und erfolgreicher nächster Schritt in der Geschichte der Unternehmens-IT werden soll, müssen einige wichtige Aspekte bedacht werden.

DATA WAREHOUSE ARCHITEKTUR IN DER CLOUD: EINE TECHNISCHE BI-ZIELARCHITEKTUR

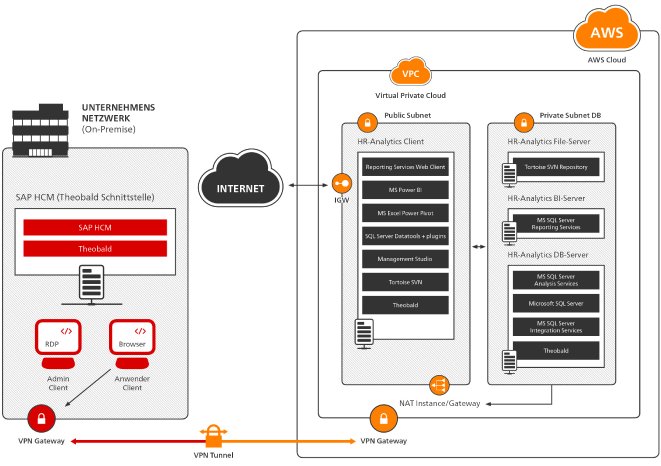

In der Phase der Cloud-Strategie wird u.a. eine technische Zielarchitektur erarbeitet. Die Abbildung 2 einer BI-Anwendung HR-Analytics zeigt auf, wie eine klassische Data Warehouse Architektur in Schichtenarchitektur und SAP-Anbindung, Versionierung und alternativen Frontend-Optionen an der Schnittstelle von Unternehmens-IT und Cloud positioniert werden kann. Wesentliche Bestandteile der Unternehmens- BI-Architektur werden in der Cloud abgebildet, einige zentrale Komponenten wie die SAP-Datenbasis und Kernprozesse aber verbleiben im Unternehmen.

MIGRATION DER ENTWICKLUNGSUMGEBUNG - EINE TECHNISCHE BETRACHTUNG

Oft werden komplexe Anwendungen mit verschiedenen Schichten (Entwicklung, Daten, Anwendung) auf einem System aufgebaut. Das scheint in der Pilot- und Entwicklungsphase pragmatisch. Vor einer Inbetriebnahme ist es aber auch eine Frage der Systemsicherheit, über eine abgestufte Verteilung auf unterschiedliche Systeme nachzudenken. Spätestens der Moment einer Überführung in die Cloud ist ein solcher Zeitpunkt. Bei unserem Beispiel werden einige der Lösungsansätze deutlich, die sich bei der Migration bzw. Bereitstellung der Cloud-Architektur ergeben.

- Das bestehende System wurde nach Funktionen sortiert und auf mehrere Systeme übertragen. Durch die Trennung ist eine bessere Absicherung gegen Störungen möglich. Teilsysteme, die Datenbanken enthalten und keine öffentlichen IP Adressen benötigen, wurden separiert.

- Die Verwaltung der Umgebung erfolgt getrennt nach Infrastruktur-Verantwortung. Die Cloud Architekten verwalten über die AWS Management Console die Infrastruktur in der Cloud und das Regelwerk für die Netzwerkkommunikation. Wichtig ist, Sie haben keinen Zugriff auf die Inhalte der Systeme.

- Die Verwaltung der Systemebene erfolgt durch Administratoren des BI-Teams, welche wiederum keinen Zugriff auf die Infrastruktur der Cloud Präsenz haben.

Bei der Konzeption der Cloud-Architektur werden verschiedene Themen aufgeworfen, von denen exemplarisch einige aus dem Fallbeispiel aufgeführt werden:

Netzwerkdesign:

- 2 Tier Modell - je ein Subnetz für die Systeme, welche Programmlogik und -verarbeitung enthalten (public subnet) und ein weiteres für die Systeme, welche die Daten halten (private subnet).

- Für die Kommunikation der Systeme aus dem privaten Subnetz steht im public subnet eine NAT Instanz zur Verfügung.

- Keines der Systeme ist direkt aus dem Internet erreichbar, bei Bedarf ist Kommunikation nach außen möglich, wenn diese von innen initiiert wurde.

- Der Zugriff über das Internet wurde deaktiviert, kann aber optional aktiviert werden. Unser Beispiel HR-Analytics kommuniziert aus einem privaten Subnetz in AWS heraus über den VPN Tunnel mit den Quellsystem SAP HCM oder Persis auf der OnPremise Seite

- Site to Site Verbindung, virtuelle Astaro auf OnPremise Seite verbunden mit dem VPC–VPN Service auf AWS Seite (der VPN Tunnel ist derzeit eine der besten Möglichkeiten, den Datenverkehr zwischen Netzwerken zu sichern).

- Anders als bei End to End ist hier keine zusätzliche Software auf den Endgeräten erforderlich. Der Tunnel wird zwischen den Gateways der Netzwerke implementiert.

Bei der Authentifizierung gegenüber der Cloud Infrastruktur ist, zur Absicherung des administrativen Zugangs für die AWS Infrastruktur, eine Multi Faktor Authentifizierung zu empfehlen. Dieses bietet eine deutlich höhere Sicherheit als allein User und Passwort.

MOTIVATION UND ZIELBILD

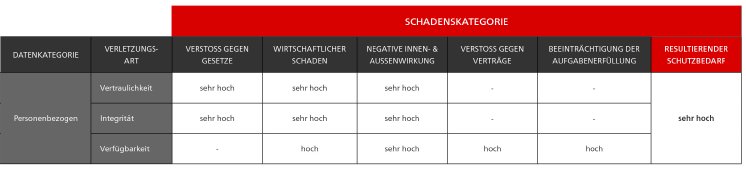

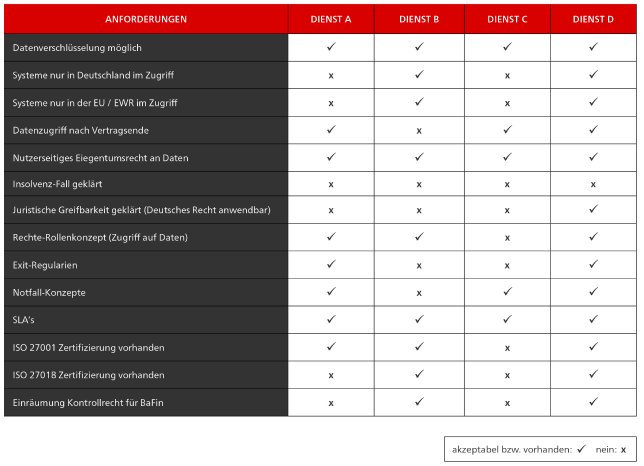

In der Phase der Cloud Strategie besteht auch die Notwendigkeit, einen Cloud Readiness Check durchzuführen und sich auf Richtlinien für die Cloud festzulegen. Neben der Ist-Aufnahme und einer Reifegradanalyse von Infrastruktur, Prozessen und Skills ist insbesondere auch die Frage nach regulatorischen Rahmenbedingungen und Datenklassifizierung relevant.

Gerade HR-Anwendungen unterliegen der kritischen Frage nach Datenschutz.

...

Lesen Sie den vollständigen Artikel auf novum online, dem Nachrichtenportal der noventum consulting GmbH.