Diese Schwachstelle, klassifiziert als CWE-316: Cleartext Storage of Sensitive Information in Memory, betrifft eine Vielzahl von Anwendungen, darunter VPN-Clients und Passwortmanager. Besonders kritisch ist die Entdeckung in Anwendungen, die explizit zum Schutz von Benutzerinformationen entwickelt wurden.

Ergebnisse der Untersuchung

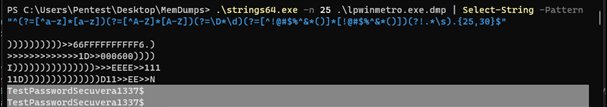

Im Rahmen der Studie wurden verschiedene Anwendungen unter realistischen Bedingungen getestet. Zu den getesteten Programmen gehörten unter anderem OpenVPN, CyberGhost VPN, Mullvad, 1Password und BitWarden. Dabei wurde analysiert, ob sensible Informationen wie Passwörter und andere Anmeldeinformationen nach der Abmeldung eines Benutzers weiterhin im Prozessspeicher vorhanden waren. Ein Anbieter - bei dem besonders viele kritische Informationen auffindbar waren - verbot die Veröffentlichung des Namens oder Details.

Die Ergebnisse sind spannend: In vielen der getesteten Anwendungen wurden nach dem Abmelden immer noch Klartextdaten im Speicher gefunden, die von Malware oder einem lokalen Angreifer ausgelesen werden könnten. Besonders überraschend ist die Tatsache, dass selbst in Passwortmanagern, die eigentlich dazu dienen, Passwörter sicher zu speichern, Informationen wie Masterpasswörter und gespeicherte Passwörter im Klartext verbleiben.

Details finden Sie in unserem Blogartikel.

Reaktion der Hersteller

Die betroffenen Hersteller wurden umgehend über die Ergebnisse der Studie informiert. Während einige Hersteller, wie CyberGhost VPN, die Schwachstellen anerkannt haben und bereits Sicherheitsupdates veröffentlicht haben, blieben andere Hersteller bisher untätig oder lehnten es ab, die Schwachstellen zu beheben.

Verantwortungsvolle Offenlegung

In Übereinstimmung mit der Responsible Disclosure Policy der secuvera GmbH wurden alle Schwachstellen den Herstellern mitgeteilt, um ihnen die Möglichkeit zu geben, die Probleme zu beheben, bevor sie öffentlich gemacht werden. Für einige Produkte stehen bereits Patches zur Verfügung, während andere noch in der Entwicklung sind.