Die Suche nach Bugs in den eigenen Produkten und in der Folge das Schließen potentieller Einfallstüren für Cyberangriffe steht mit zunehmender Digitalisierung immer mehr im Fokus von Softwareherstellern. Zu diesem Zweck haben viele Unternehmen sogenannte Bug-Bounty-Programme ins Leben gerufen, mit denen das seriöse Auffinden und Melden von signifikanten Sicherheitslücken belohnt werden. Doch wie so oft bei beliebten Konzepten sind auch Betrüger nicht weit und gehen mit oft wenig IT-Security-Verständnis und dubiosen Methoden auf „Betteltour“. Die deshalb auch als „Beg Bounty Hunter“ bezeichneten Cyberganoven melden gefälschte Bugs und Fehlkonfigurationen und versuchen, gerne bei eher kleineren Unternehmen, mit dieser Masche und einem vorgetäuschten großen Gefahrenpotential als Helfer in der Not abzukassieren.

„Die Riege der Beg Bounty Hunter ist weitläufig und mit ganz unterschiedlichen Intentionen unterwegs. Von ethisch und gut gemeint bis hin zu grenzwertigen oder schlicht kriminellen Methoden ist alles dabei“, so Chester Wisniewski, Principal Threat Researcher bei Sophos. „Fakt ist allerdings, dass keine der 'Schwachstellen', die ich in diesem Zusammenhang untersucht habe, eine Zahlung wert waren. Es existieren Millionen schlecht gesicherter Webseiten und viele der Domain-Inhaber wissen nicht, wie sie die Sicherheit verbessern können. Gerade diese Zielgruppe lässt sich mit entsprechend professionell klingenden Nachrichten über potentielle Sicherheitslücken leicht einschüchtern und von suspekten Dienstleistungen überzeugen. Empfänger solcher Mails sollten diese zwar ernst nehmen, denn sie können auf eine gefährliche Sicherheitslage hindeuten, sie sollten sich aber auf keinen Fall auf die angebotene Leistung einlassen. Sinnvoller ist es in einem solchen Fall, einen vertrauenswürdigen IT-Partner vor Ort um eine Bewertung der Situation zu bitten, um gegebenenfalls bestehende Gefahren beseitigen zu lassen.“

Beg Bounty Hunter und ihre Taktik

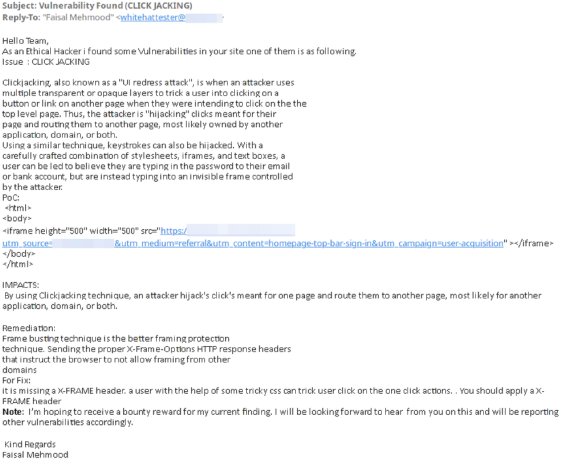

Seit letztem Jahr mehren sich die Berichte, insbesondere von kleinen Unternehmen, dass vermeintliche Security-Experten sie wegen Schwachstellen bei ihrer Website kontaktieren. Die Forensiker von Sophos haben einige dieser Angebote analysiert: In jedem der Beispiele wurde der angebliche „Schwachstellenbericht“ oder das „Beg Bounty“ vom angeblichen Sicherheitsexperten an eine E-Mail-Adresse gesendet, die auf der Website des Empfängers offen zugänglich war. Damit liegt die Schlussfolgerung nahe, dass es sich bei den Nachrichten um eine Kombination aus automatisiertem Scannen nach vermeintlichen Sicherheitslücken oder Fehlkonfigurationen, einem anschließenden Kopieren der Scan-Ergebnisse in eine E-Mail-Vorlage und dem Nutzen einer undifferenzierten Mail-Adresse für den Versand handelt. Alles mit dem Ziel, ein Honorar für die Lösung des „Problems“ zu erhalten.

Die Preisspanne bei den untersuchten Beg-Bounty-Nachrichten ersteckte sich von 150 bis 2.000 US-Dollar pro Fehler, je nach Schweregrad. Zudem brachten die Nachforschungen zu Tage, dass es bei Erstzahlungen für eine Schwachstelle teilweise zu einer Eskalation der Forderungen für weitere Schwachstellen kam. Die „Experten“ verlangten plötzlich 5.000 US-Dollar für die Behebung weiterer, vermeintlicher Sicherheitslücken und auch die Kommunikation wurde aggressiver.

Dreist kommt weiter – ein Beispiel

Eines der von Sophos analysierten Beispiele beginnt gleich zu Beginn mit einer falschen Aussage. Der Beg Bounty Hunter behauptet, eine Schwachstelle auf der Webseite des Adressaten gefunden zu haben und erklärt, dass kein DMARC-Datensatz zum Schutz vor E-Mail-Spoofing existiert. Allerdings ist das weder eine Schwachstelle noch hat die Thematik direkt mit der Webseite zu tun. Die Veröffentlichung von DMARC-Datensätzen kann zwar dazu beitragen, Phishing-Angriffe zu verhindern, ist aber eine komplexe Aufgabe, die bei den meisten Unternehmen nicht weit oben auf der Liste der Security-Aufgaben steht. Und auch wenn das Problem also tatsächlich existiert, wird es im Zusammenhang mit der Beg-Bounty-E-Mail als größer dargestellt als es tatsächlich ist, um den Empfänger zur Zahlung einer Belohnung zu treiben.

Die meisten untersuchten Fälle beruhten auf simplen Internetscans, die fehlende SPF- oder DMARC-Einträge zu Tage förderten wie unser Beispiel oben. Andere Beg-Bounty-E-Mails bezogen sich zwar auf tatsächliche Schwachstellen, die allerdings ohne großes Fachwissen mit kostenlosen Tools gefunden und gefixt werden können.