Laut einer aktuellen Umfrage der Verbands der Internetwirtschaft e. V. (eco)1 verfügen knapp zwei Drittel (63 %) der befragten Unternehmen über interne Prozesse bzw. Notfallpläne für den Fall eines Cybercrime-Vorfalls. Gleichzeitig belegen zahlreiche Untersuchungen einen kontinuierlichen Anstieg eben dieser Ereignisse und mit ihnen des Schadens, der durch Angriffe auf die IT-Infrastruktur entstehen. Ein Grund für die offensichtlich Divergenz zwischen einer Sensibilisierung für die Gefahren und der Effektivität der ergriffenen Maßnahmen besteht darin, dass es sich in vielen Fällen bei genauer Betrachtung um sogenannte „Paper-Security“ handelt: Den Voraussetzungen für eine formale Zertifizierung der Informationssicherheit wird Genüge getan, Informationssicherheits-Dokumente sind vorhanden und interne Richtlinien dokumentiert, die praktische Umsetzung technischer Sicherheitsmaßnahmen hinkt jedoch in vielen Fällen den Erfordernissen hinterher. Als unabhängiger IT-Security Advisor, spezialisiert auf die Optimierung der Sicherheit in der Informationstechnologie, schließt BRISTOL GROUP mit einem umfassenden Leistungsspektrum im Bereich der Cybersecurity-Integration die Lücke zwischen Papier und Praxis.

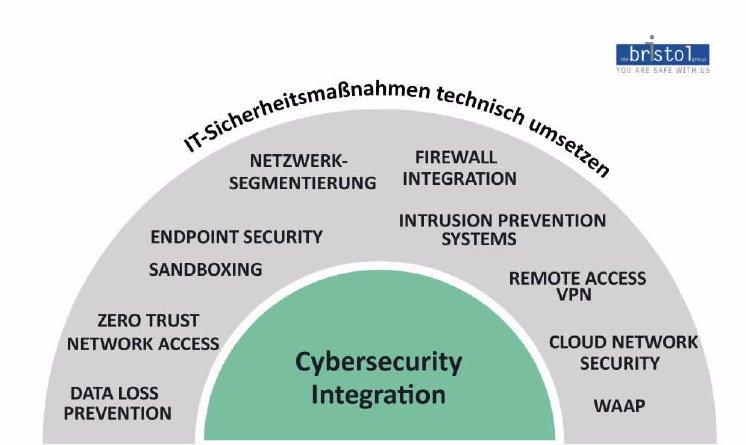

Um maximale Resilienz zu erzielen, konzentriert sich BRISTOL GROUP auf alle potenziellen Schwachstellen einer IT-Infrastruktur und schafft Voraussetzungen, um ein Eindringen oder Sicherheitslecks zuverlässig zu verhindern. An erster Stelle steht hierbei die Sicherheit aller Systemzugänge. Mit der Firewall-Integration und optimaler Konfiguration verhindert BRISTOL GROUP auf der einen Seite unautorisierte Zugriffe auf das Unternehmensnetzwerk. Auf der anderen Seite gewährleistet Remote Access VPN einen sicheren, verschlüsselten Zugriff für autorisierte Benutzer und ermöglicht den ortsunabhängigen Zugriff auf im Unternehmen verfügbare Daten und Ressourcen, ohne damit deren Vertraulichkeit und die Integrität der Daten zu gefährden. Das gleiche Ziel verfolgen Maßnahmen der Cloud Security. Mit Identitäts- und Zugriffsmanagement, Verschlüsselung, Verwundbarkeitsanalysen, Intrusion Detection und DDoS-Schutz sichert Cloud Network Security in der Cloud gespeicherte Daten. ZERO Trust Network Access (ZTNA), die strenge Zugriffskontrolle für Benutzer und Geräte im Netzwerk, sowie die Überwachung und Reglementierung von Datenströmen mit Lösungen der Data Loss Prevention (DLP) ergänzen die genannten Maßnahmen und schaffen zusätzliche Sicherheit.

Ein weiteres prominentes Einfallstor für Cyber-Attacken schließt BRISTOL GROUP im Bereich der E-Mail-Sicherheit. Sicherheitslösungen auf dem aktuellen Stand der Technologie schützen Anwender zuverlässig vor Spam, Phishing-Versuchen oder Malware und sichern sensible Kommunikation durch Verschlüsselung vertraulicher Informationen. Damit alle Maßnahmen wirken können, gewährleisten Lösungen der Endpoint Security, dass alle genutzten Endgeräte optimal geschützt sind. Gleichzeitig steuern und überwachen sie den Gerätezugriff und ermöglichen eine frühzeitige Bedrohungserkennung. Hierbei nutzt BRISTOL GROUP auch modernste KI-Technologie.

Zusätzlich zur Umsetzung von Maßnahmen zur Verhinderung von Cyber-Attacken setzt BRISTOL GROUP im Rahmen der Cybersecurity-Integration auf Schadensminimierung. Mit Hilfe der Netzwerksegmentierung werden Voraussetzungen geschaffen, die Angriffe isolieren und damit zum Beispiel eine Ausbreitung von Schadsoftware verhindern. Darüber hinaus kann die Aufteilung des Unternehmensnetzwerks dessen Leistung optimieren und trennt sichere von unsicheren Bereichen, die mit unterschiedlichem Aufwand betreut werden müssen. Parallel dazu ermöglicht Sandboxing die Schaffung isolierter Bereiche, in denen Bedrohungen identifiziert und analysiert werden können.

„Im Rahmen der Cybersecurity-Integration schöpfen wir im Kundenauftrag alle technologischen Möglichkeiten aus, um die individuelle IT-Infrastruktur optimale zu schützen“, erklärt Jan Fechner, Marketing Manager bei THE BRISTOL GROUP Deutschland GmbH. „Bedarfsgerecht zusammengefügt, bilden die einzelnen Puzzleteile ein umfassendes Sicherheitssystem, das eine rein theoretische Sicherheitsstrategie in die alltägliche Praxis überführt.“

Quellen:

1 https://www.eco.de/...

Weitere Informationen:

https://www.bristol.de/...