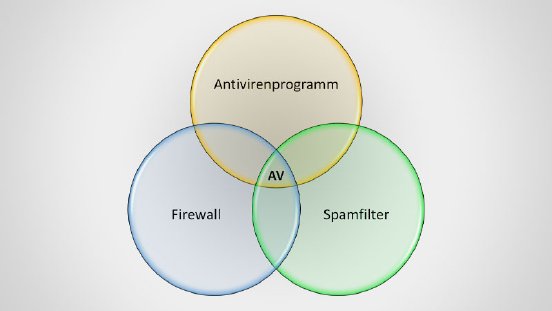

Kombinierte Sicherheit – Eine Lösung reicht nicht!

Wir reden heute gerne von einzelnen Lösungen bei der IT-Sicherheit, wie den Schutz vor Spam, Viren und Hacker-Angriffen. In der Praxis treten diese und andere Bedrohungen jedoch nicht einzeln auf. Alle Bedrohungen in der IT finden gleichzeitig statt. Je nach Lösungsansatz werden möglichst viele Bedrohungen und Angriffe bekämpft.